攻防世界web

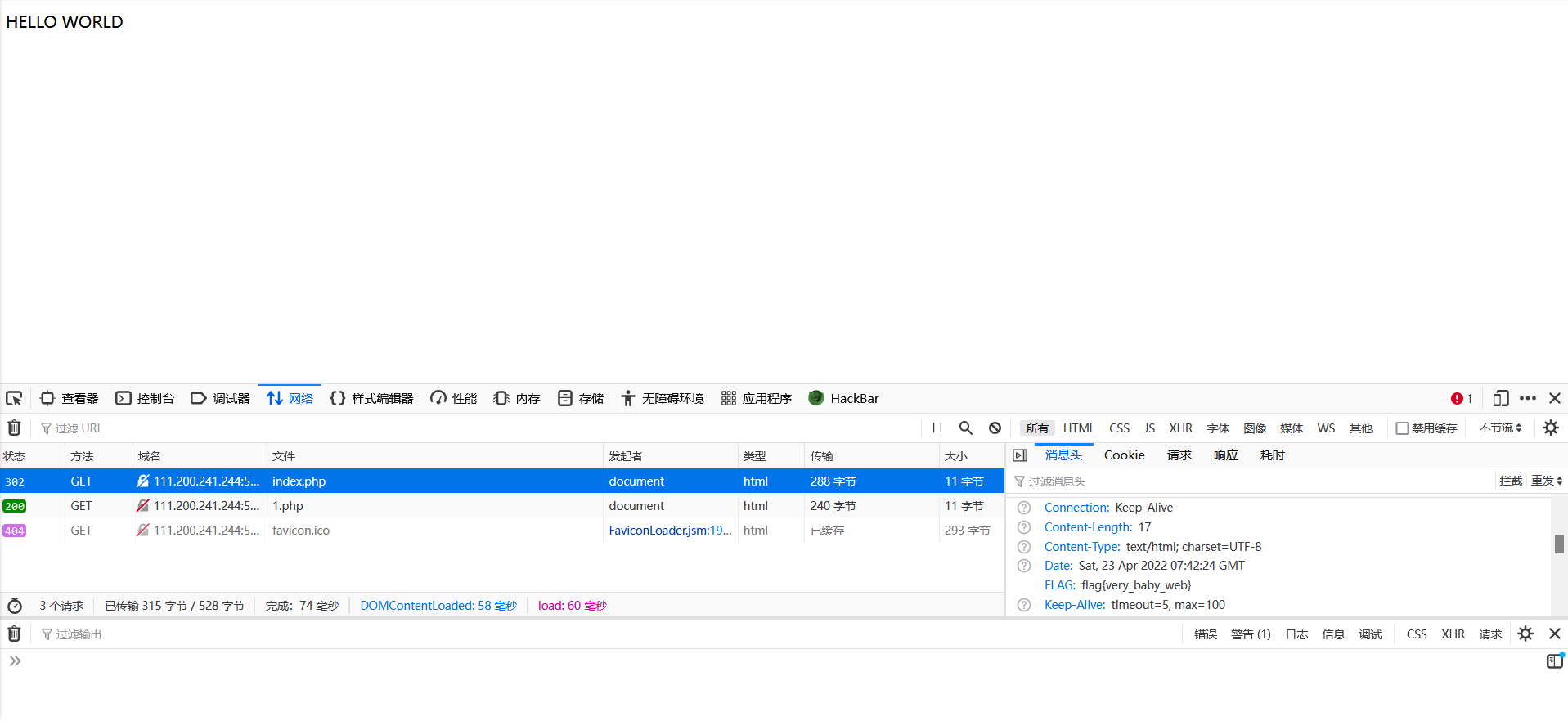

第一题:baby web

题目描述说想想初始的页面是什么,将URL的1.php改为index.php发现打开之后仍然是1.php。打开检查看网络的返回包,发现有向index.php发送的包,检查响应头之后发现flag。

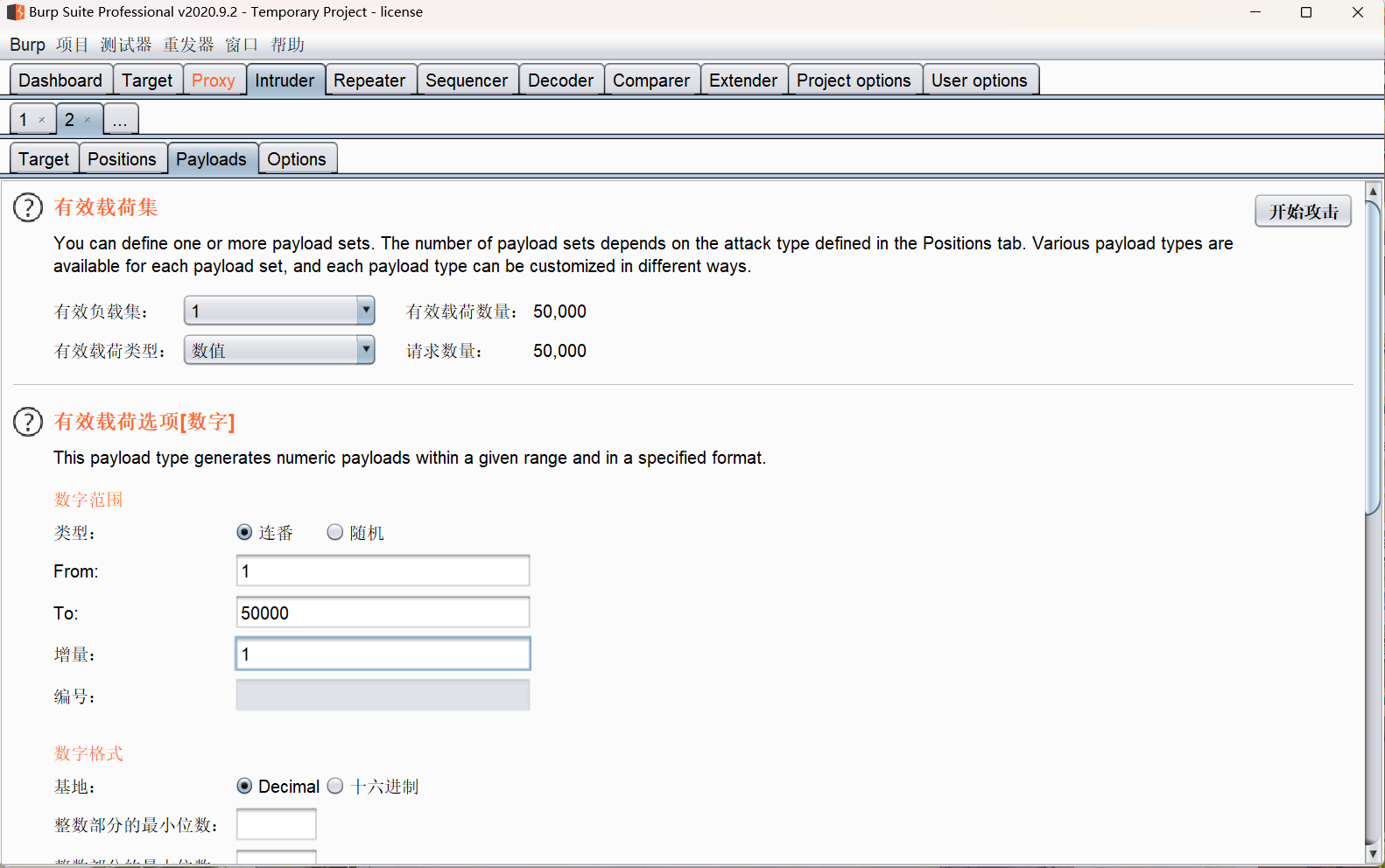

第二题:ics-06

在报表中心中发现采用get传参的方式,使用burp进行整数暴力破解,选择位置为id参数的值,有效载荷选择整数类型。

发现在2333处的数据长度异常,检查响应头之后发现flag.

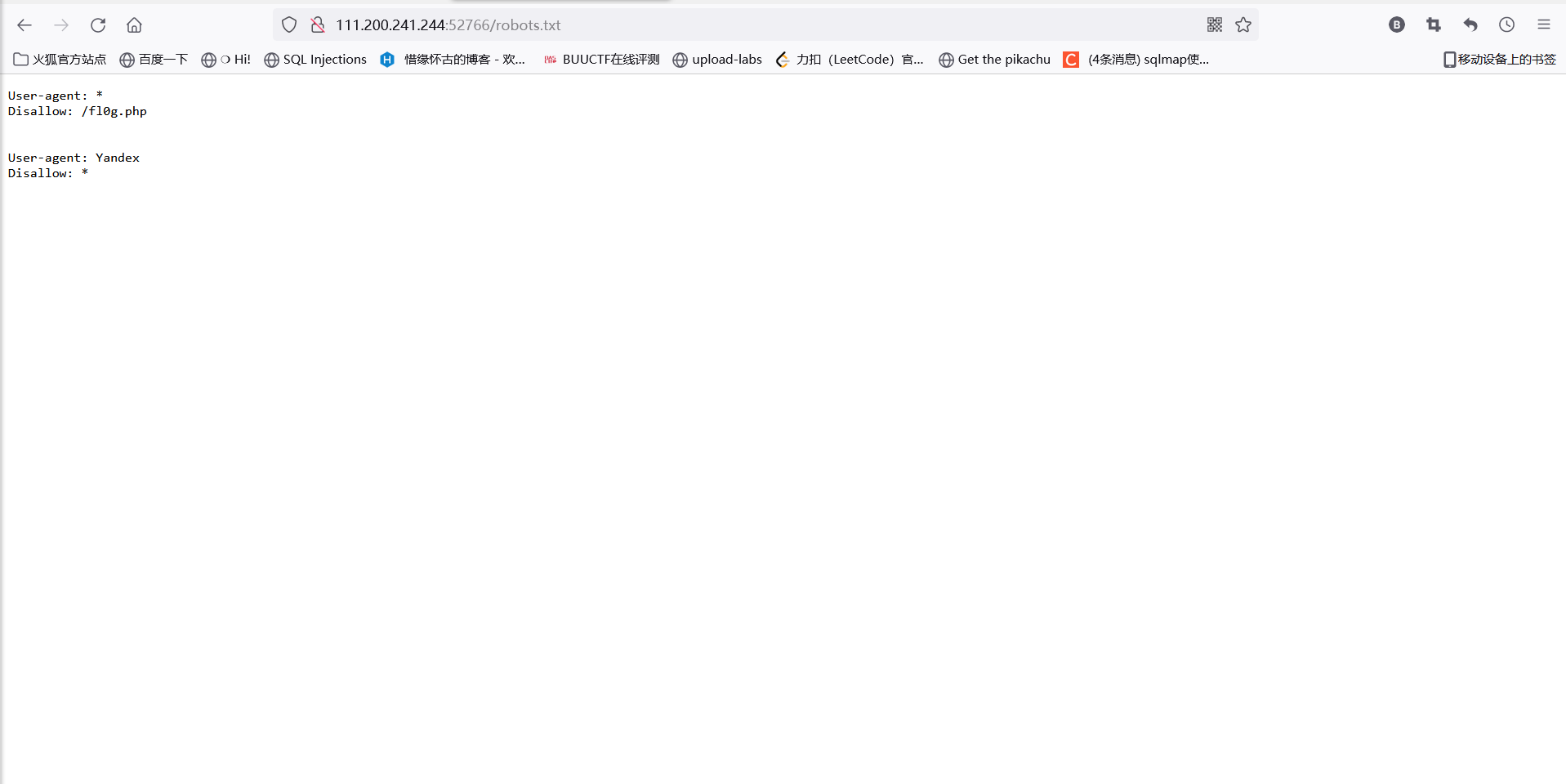

第三题:Training-WWW-Robots

看见robots联想到爬虫协议,在URL加上robots.txt之后出现提示

访问fl0g.php页面即可得到flag。

第四题:PHP2

访问index.php的源文件index.phps。发现是一道代码审计的问题。

经过审查源代码之后可看出需要用GET方式给id参数传递一个为“admin”的值,但是会经过一次urldecode(),会将传入的值进行url解码,所以要对admin进行两次url编码。经过编码的id参数为%25%36%31%25%36%34%25%36%64%25%36%39%25%36%65将该值传入之后得到flag

第五题:unserialize3

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 惜缘怀古的博客!