MISC

第一题:签到

有手就行

第二题:

用PS逐帧分解

得到flag{he11ohongke}

第三题:二维码

得到一个二维码,扫了一下,啥也没出来。

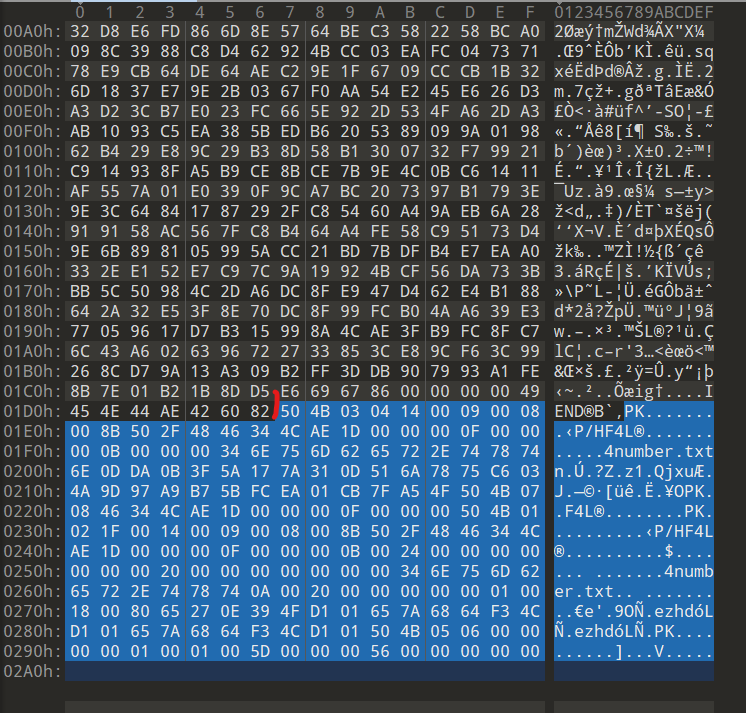

用010 Editor扫一下发现了里面有一个压缩包

可见.png的文件尾是AE 42 60 82,我们却发现png的文件尾后还跟着50 4B 03 04,这是.zip的文件头

复制50 4B 03 04后的这段内容,新建文件,保存,将文件的后缀改为.zip。后暴力破解压缩包。

得到CTF{vjpw_wnoei}

第四题:你竟然赶我走

这题比较简单用010 Editor打开就发现了flag

第五题:n种解法

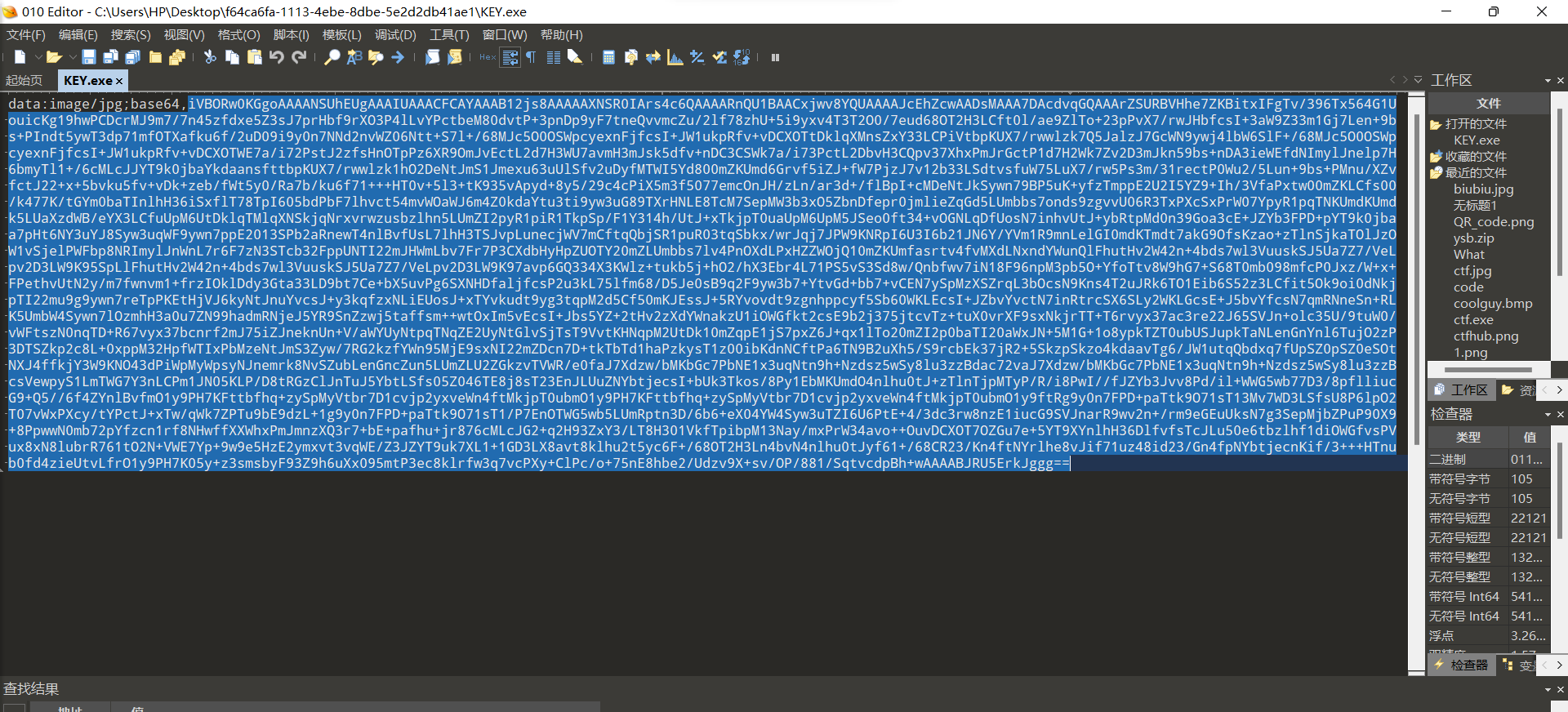

一个.exe文件,发现运行不了,用二进制编辑器打开一看发现是个.jpg转成了base64

百度搜一下,在线转换,得到一个二维码

扫一下得到KEY{dca57f966e4e4e31fd5b15417da63269}

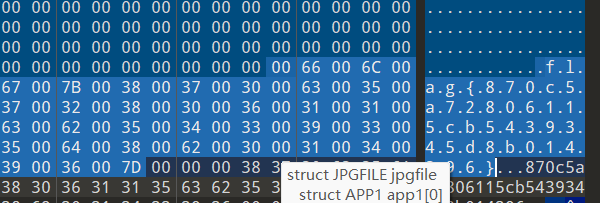

第五题:大白

根据题目提示发现得改变宽高

用二进制编辑器打开

用二进制打开的.png文件的第二行中,前四位表示的是宽度,后四位表示的是长度

将其都修改成00 00 02 A7,再次打开照片就得到了想要的东西

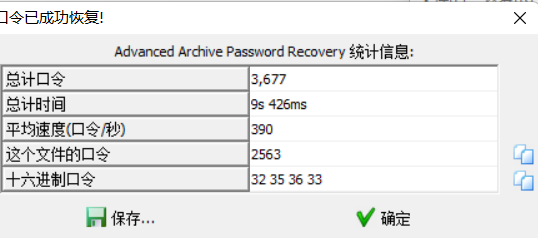

第六题:基础破解

用爆破手段得到密码

输入得到:ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30=

是个base64编码,网上搜一下得到flag{70354300a5100ba78068805661b93a5c}

第七题:乌镇峰会种图

这题比较简单用010 Editor打开就发现了flag

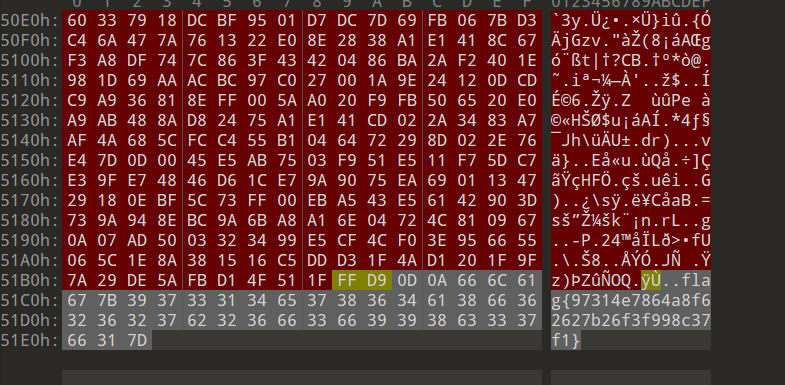

第八题:文件中的秘密

用010 Editor打开就发现了flag

flag{870c5a72806115cb5439345d8b014396}

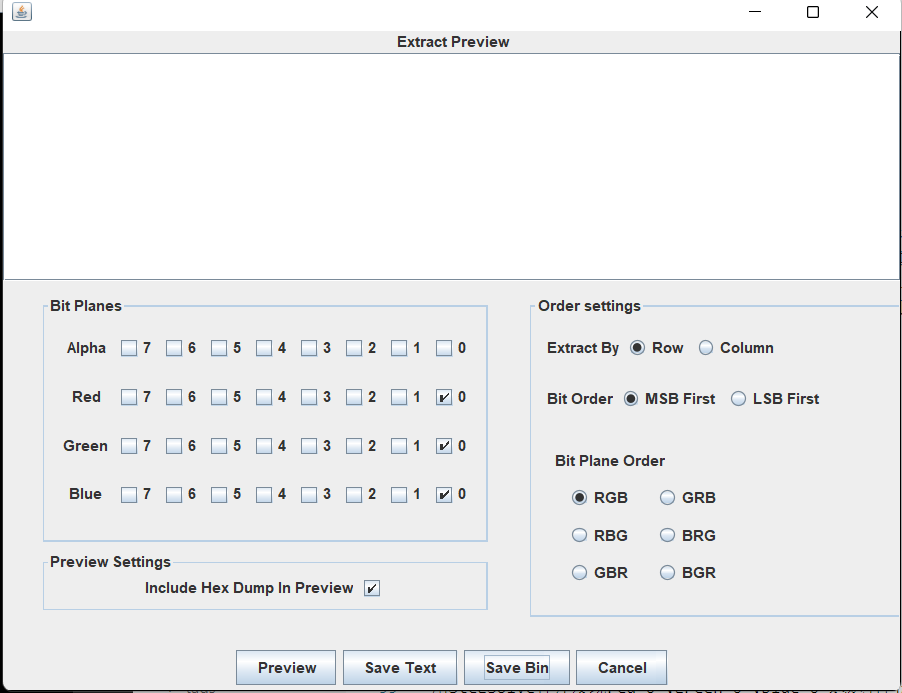

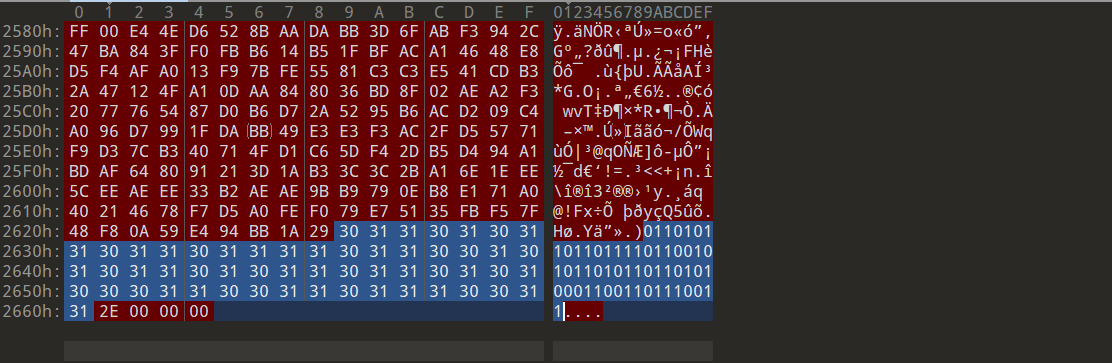

第九题:LSB

既然题目已经提示我们是LSB那就直接供出Stegsolve

打开发现Red,Blue,Green的0通道的图片上方有东西因此用Data Extract查看

Red,Blue,Green的0通道结合起来的东西,后把文件保存为png格式得到

扫一扫得到cumtctf{1sb_i4_s0_Ea4y}

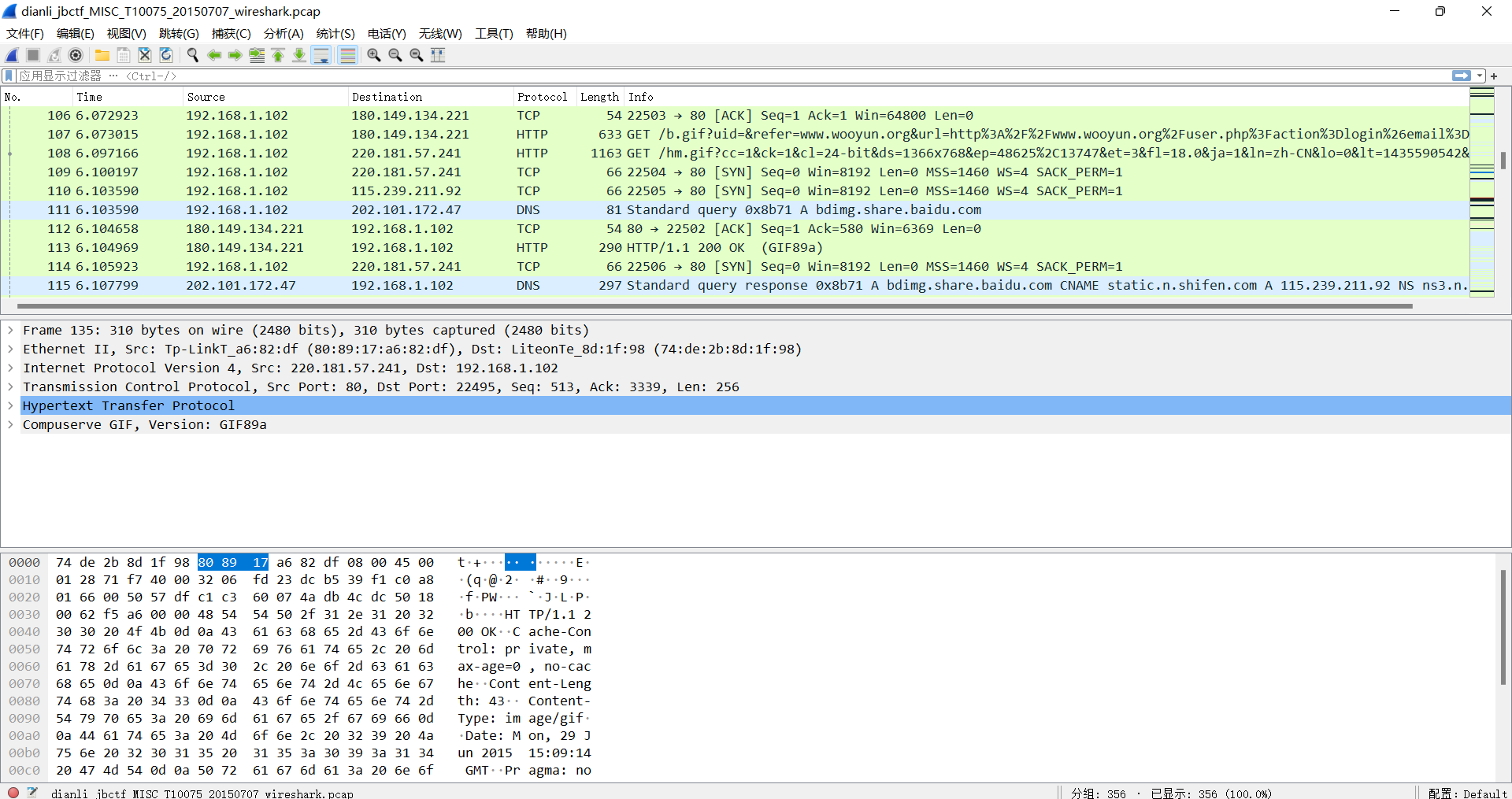

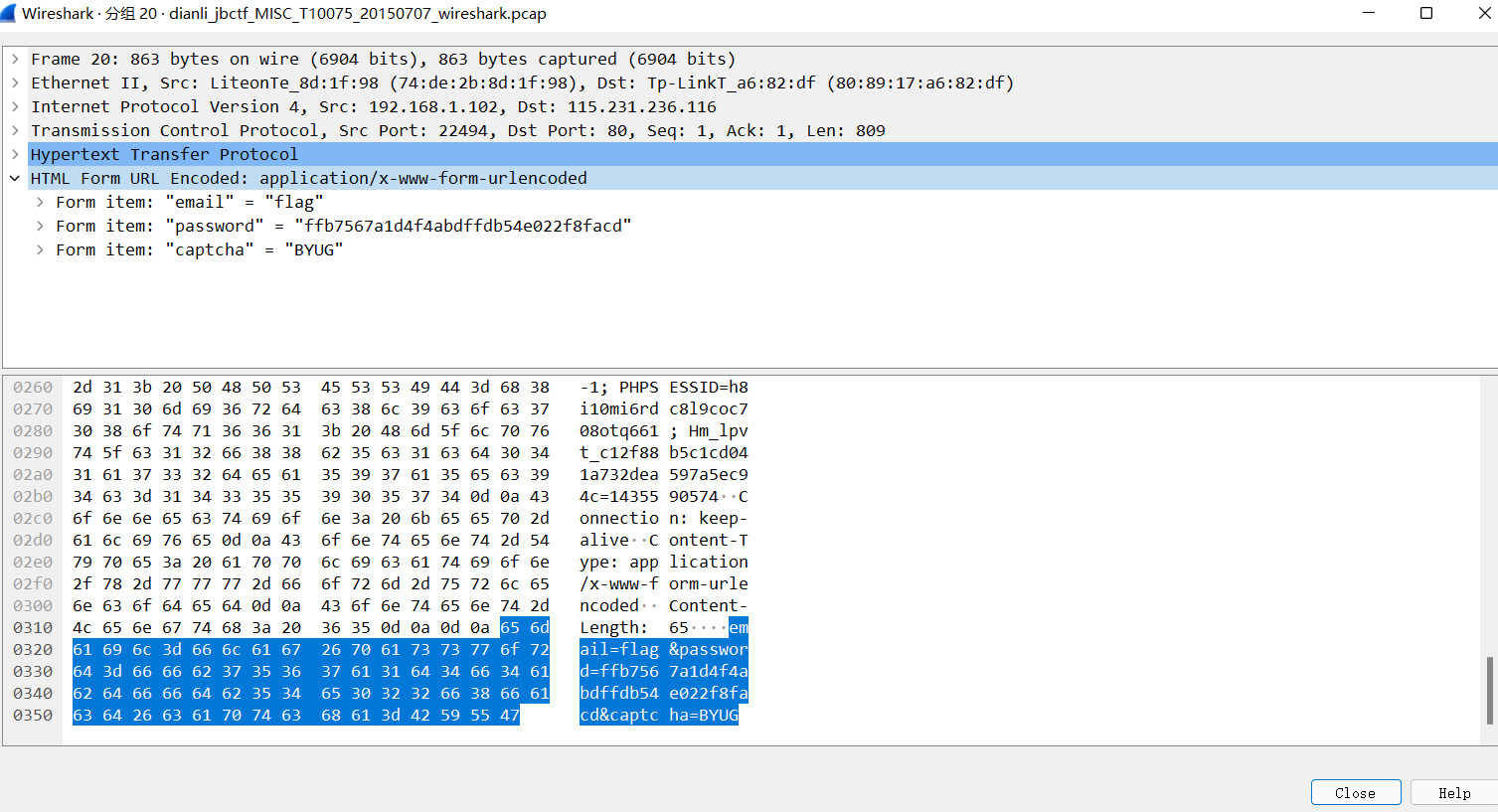

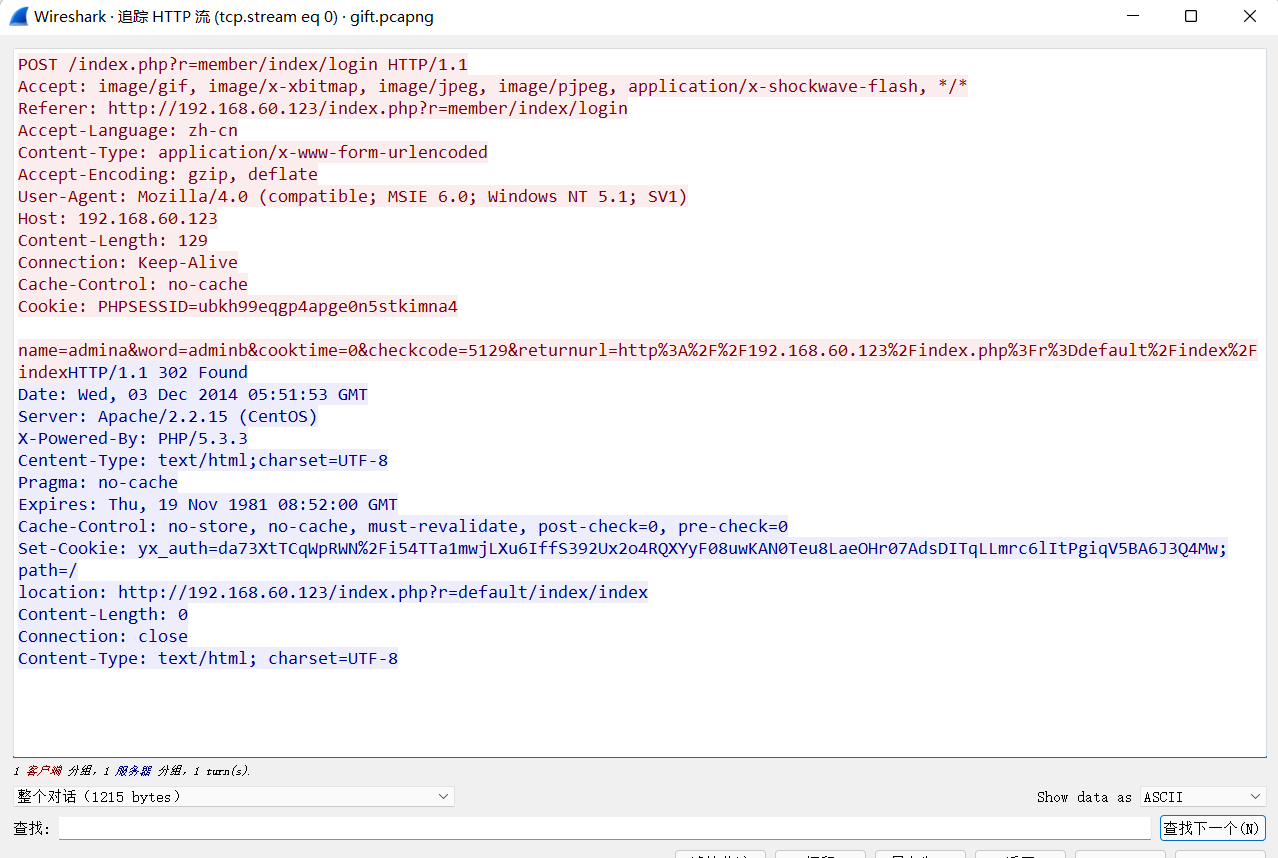

第十题:wireshark

下载的文件用wireshark打开

根据题目描述,我们只需要找到,管理员提交的登入请求就ok了

所以直接,用wireshak过滤出POST请求即可

http.request.method==”POST”

得到 flag{ffb7567a1d4f4abdffdb54e022f8facd}

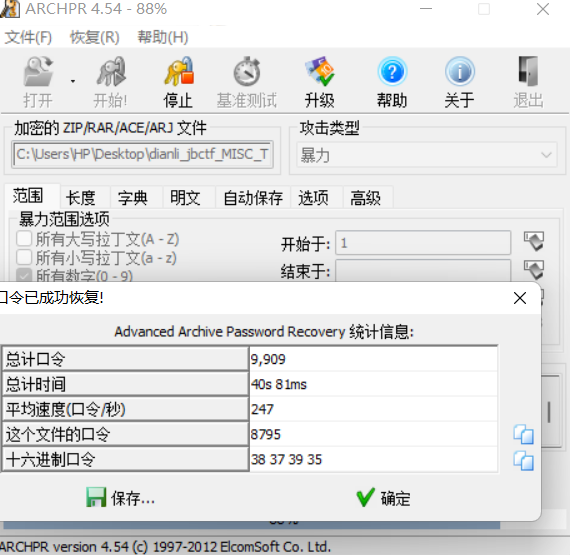

第十一题:rar

发现是个压缩包,爆破得到

打开得到flag{1773c5da790bd3caff38e3decd180eb7}

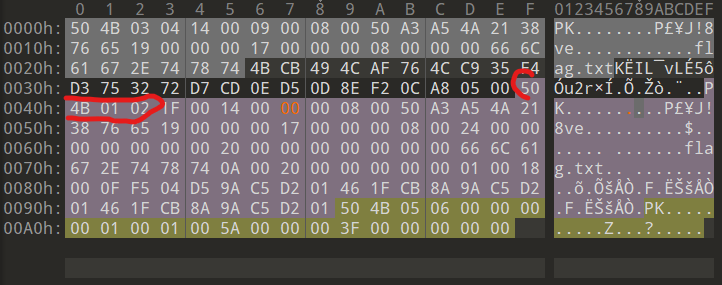

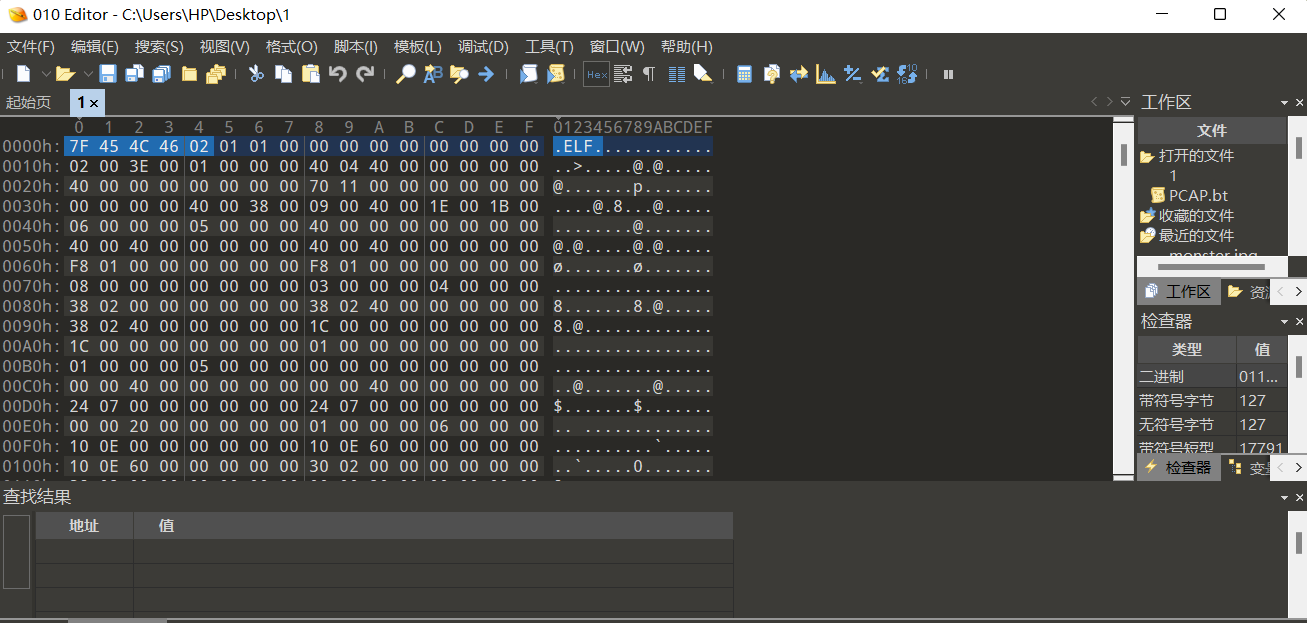

十二题:zip伪加密

根据题目的易知这是个伪加密类型

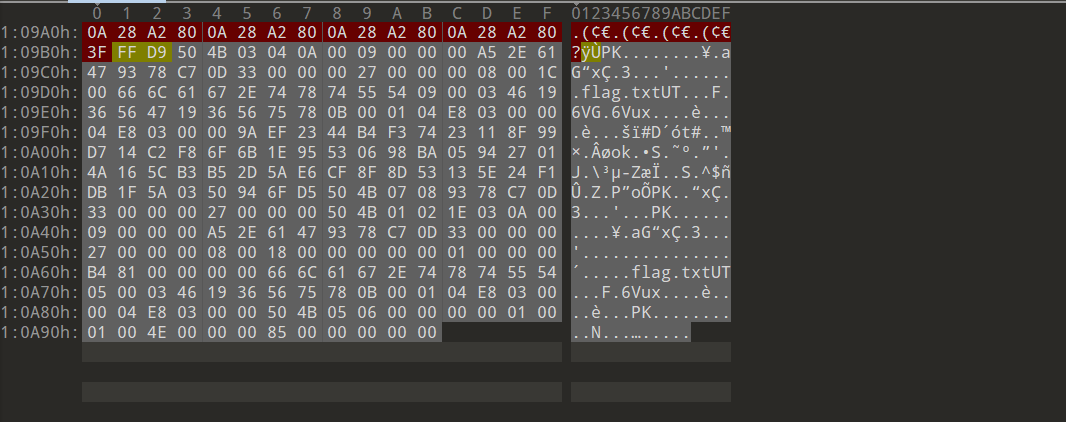

扔到二进制编辑器

核心目录区的通用标记位距离核心目录区头504B0102的偏移为8字节,其本身占2字节,最低位表示这个文件是否被加密,将其改为0x01后,再次打开会提示输入密码,但这时文件内容并没有真正被加密,所以被称为伪加密,只要将该标志位重新改回0,即可正常打开

flag{Adm1N-B2G-kU-SZIP}

十三题:qr

扫一下得

flag{878865ce73370a4ce607d21ca01b5e59}

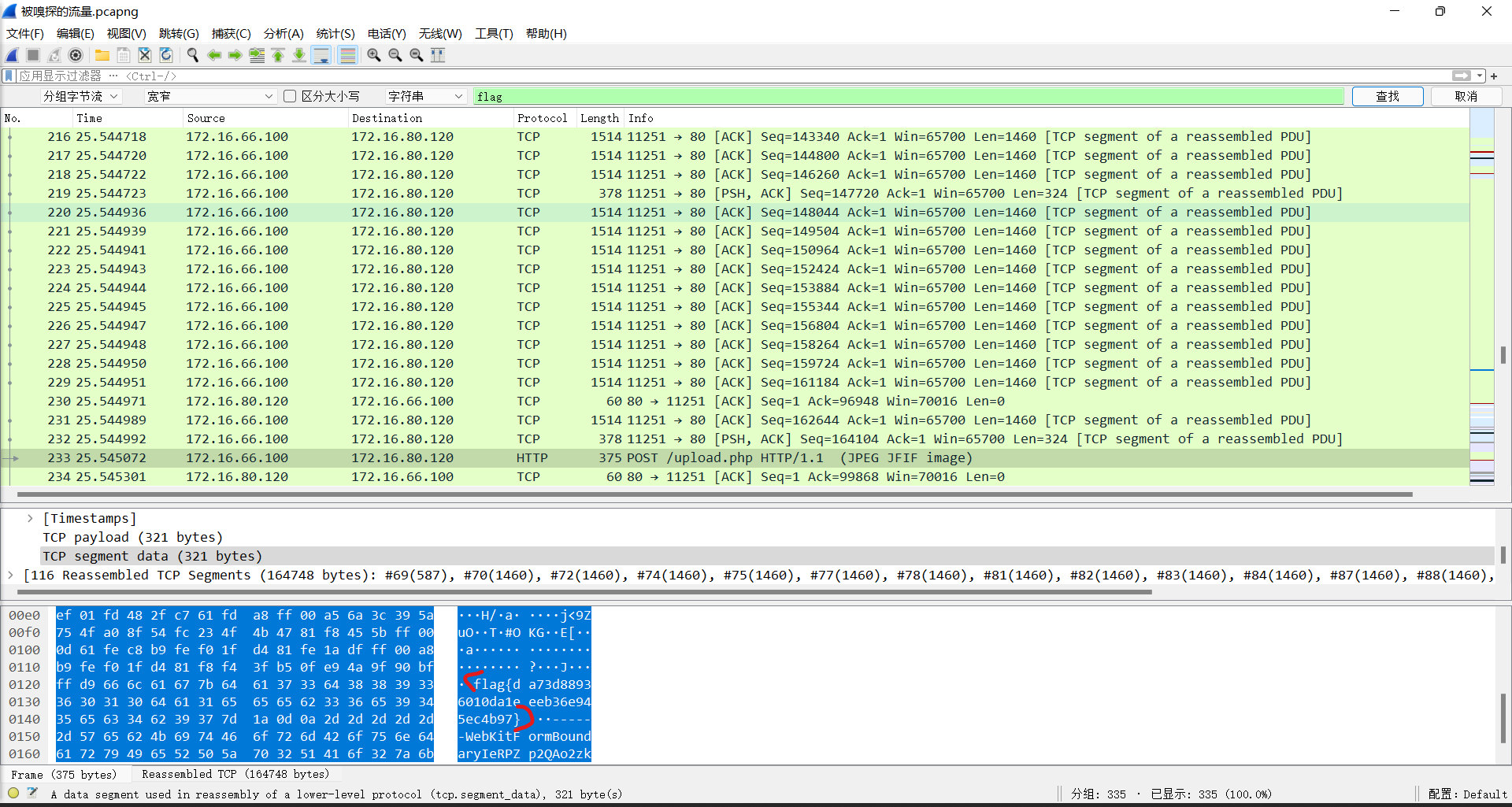

十四题:被嗅探的流量

直接查找flag,成功发现

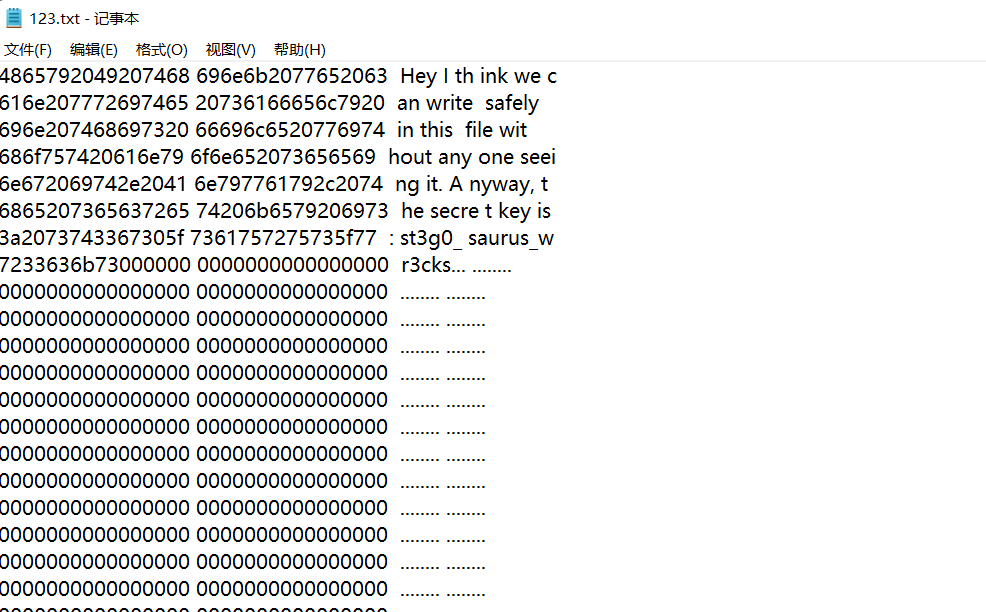

十五题:镜子里面的世界

先用二进制编辑器打开,发现啥都没有,

用StegSolve打开发现red 0 ,green 0 ,blue 0 通道有问题,接着分离出来,

分离成.txt文件,

得到flag{st3g0_saurus_wr3cks}

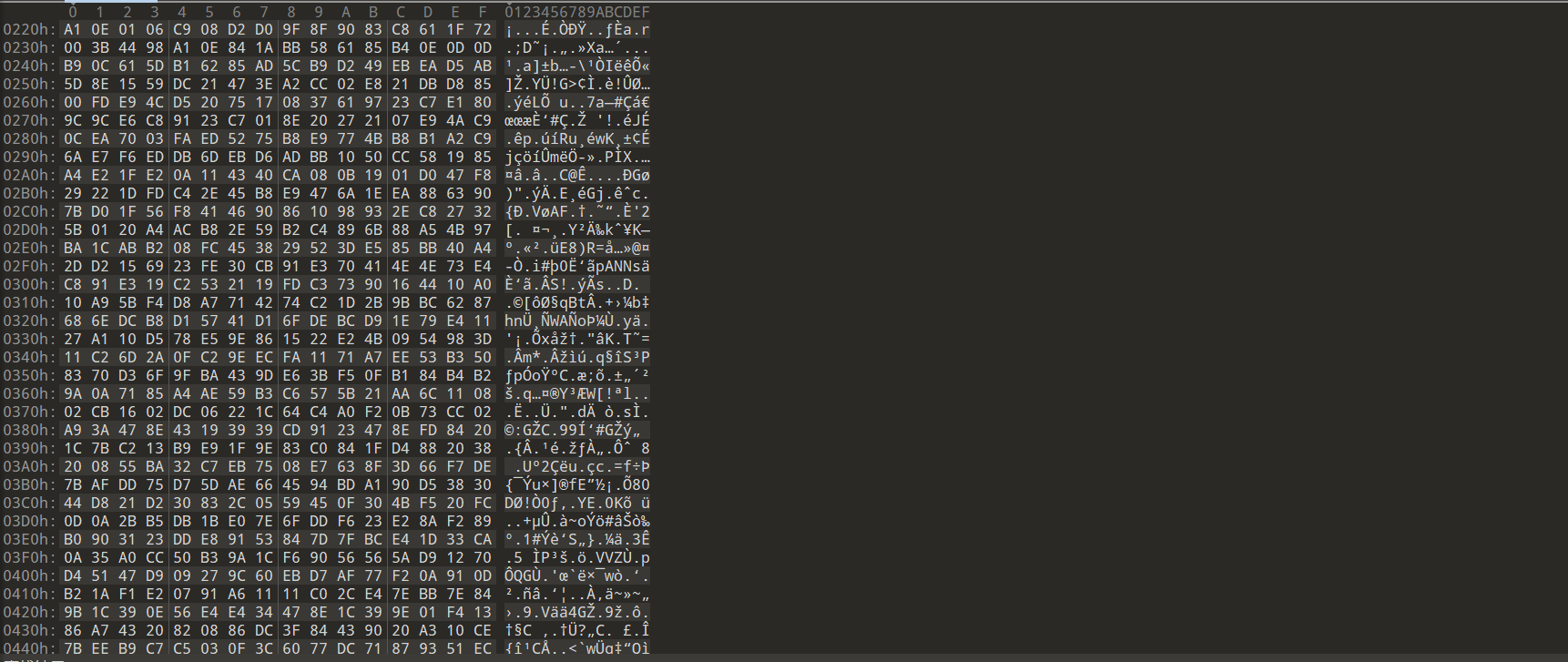

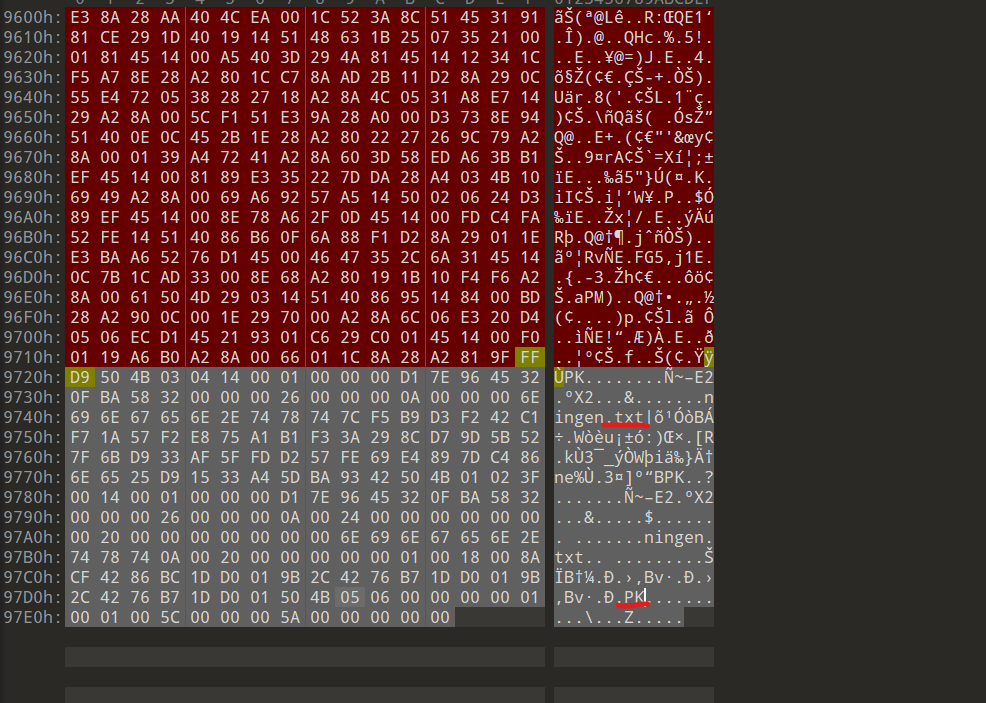

十六题:ningen

这题目描述有点中二,不管他先用二进制编辑器打开

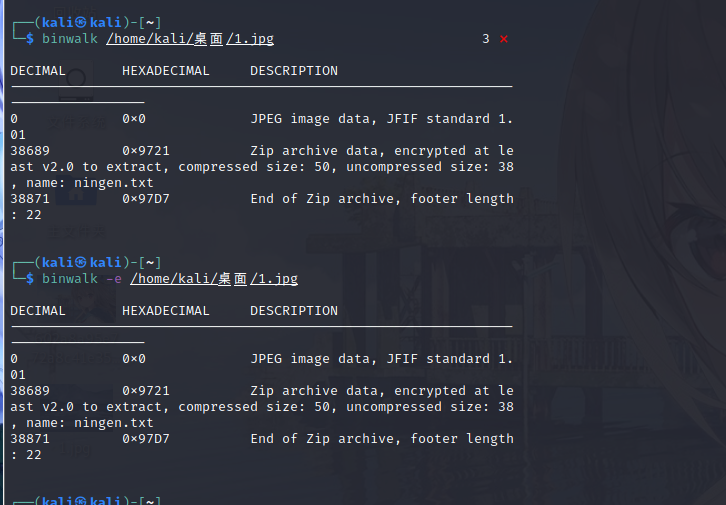

发现了不得了的东西,里面有一个压缩包,打开虚拟机,直接用binwalk 分离出来,打开kali,输入binwalk 文件地址,发现其中果然有东西,输入binwalk -e 文件地址得到一个压缩包,

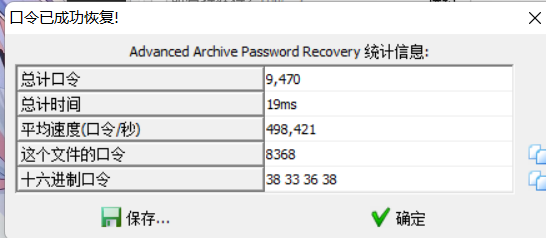

接着爆破这个压缩包

得到密码:8368

打开得到flag{b025fc9ca797a67d2103bfbc407a6d5f}

十七题:小明的保险箱

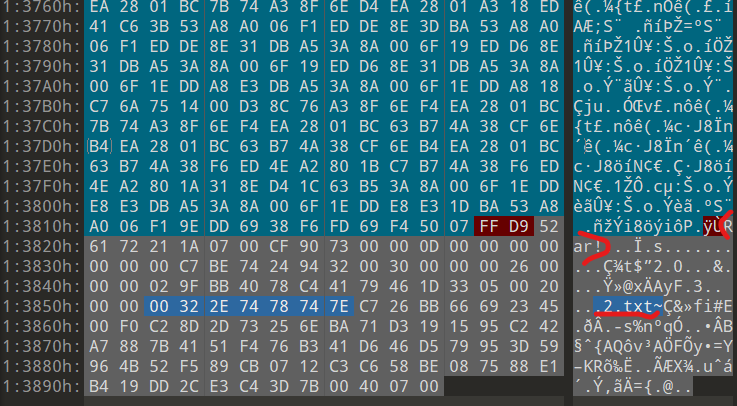

先用二进制编辑器打开

发现隐藏了个.rar

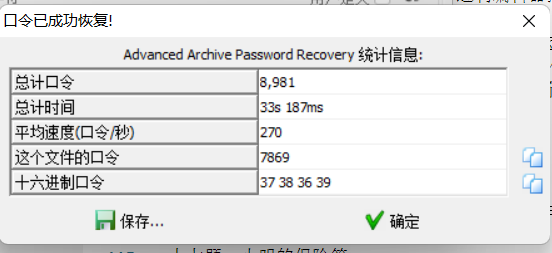

binwalk 分离出来,和上题一样,爆破

得到密码,打开得到flag{75a3d68bf071ee188c418ea6cf0bb043}

十八题:爱因斯坦

先用二进制编辑器打开

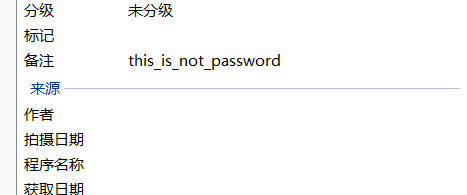

同上用binwalk分离出来,得到了一个压缩包,破解了半天没出来,感觉事情不对,弄了半天没弄出来,后来在图片的属性中发现了一个神奇的语句

试了一下发现就是这个

得到flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

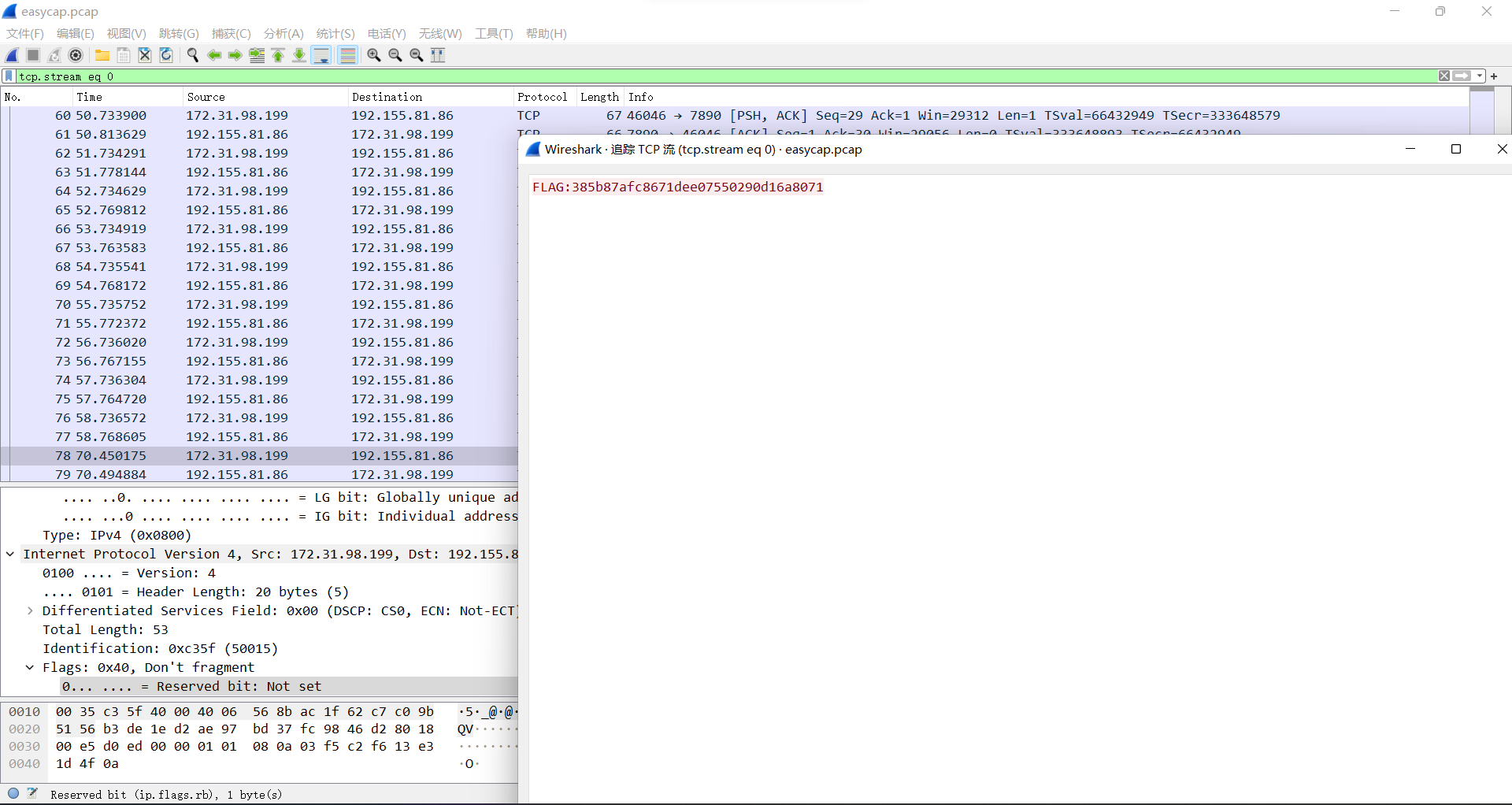

十九题:easycap

用Wireshark打开,发现全是TCP流

追踪TCP流:得到

得到flag

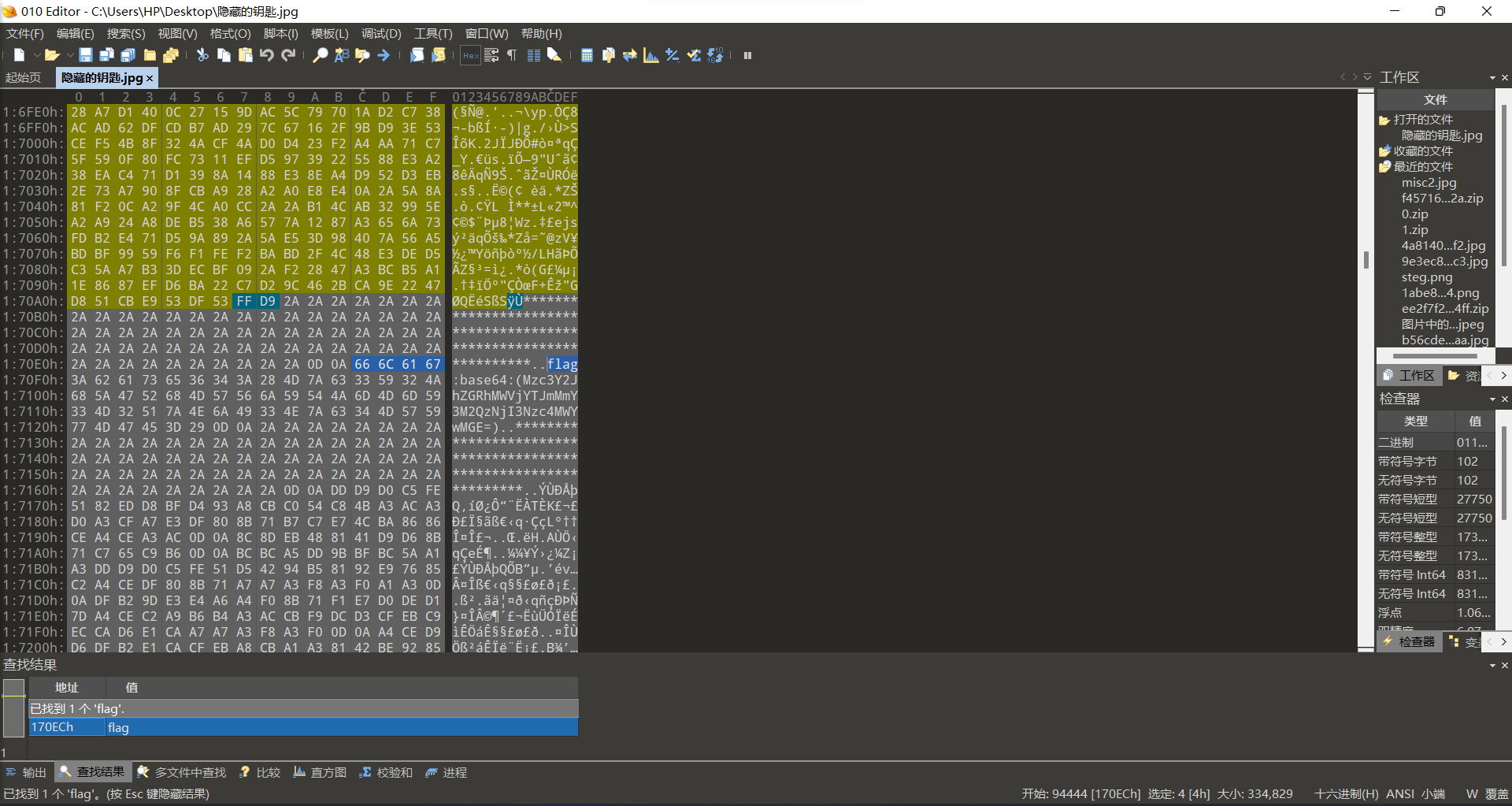

二十题:隐藏的钥匙

拖进010,查找flag发现

是base64编码,到网上一查得到flag.

二十二题:另外一个世界

拖进010,发现在文件尾出现了一串神秘代码

将得到的二进制代码分为八个一组,存到文件里

使用python写一个脚本

file = open("二进制.txt","r")

text = file.readlines()

list1 =""

for list in text:

list1 += chr(int (list,2))

print(list1)

file.close()

解码得到 koekj3s 自行加上flag{}即可

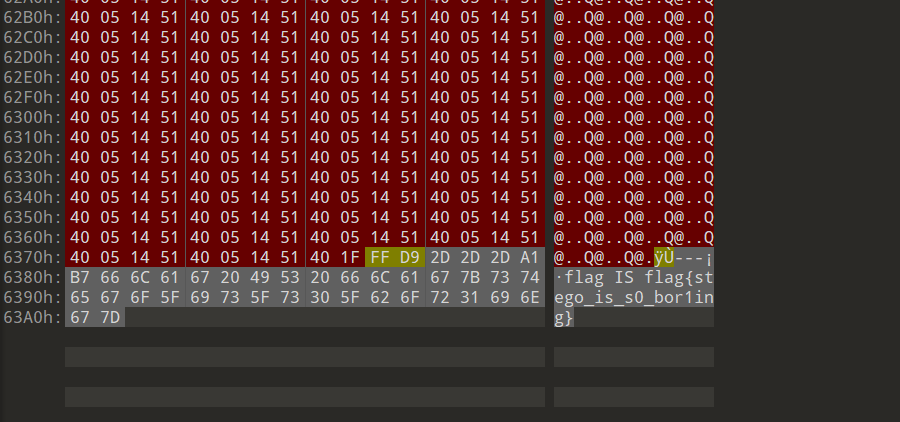

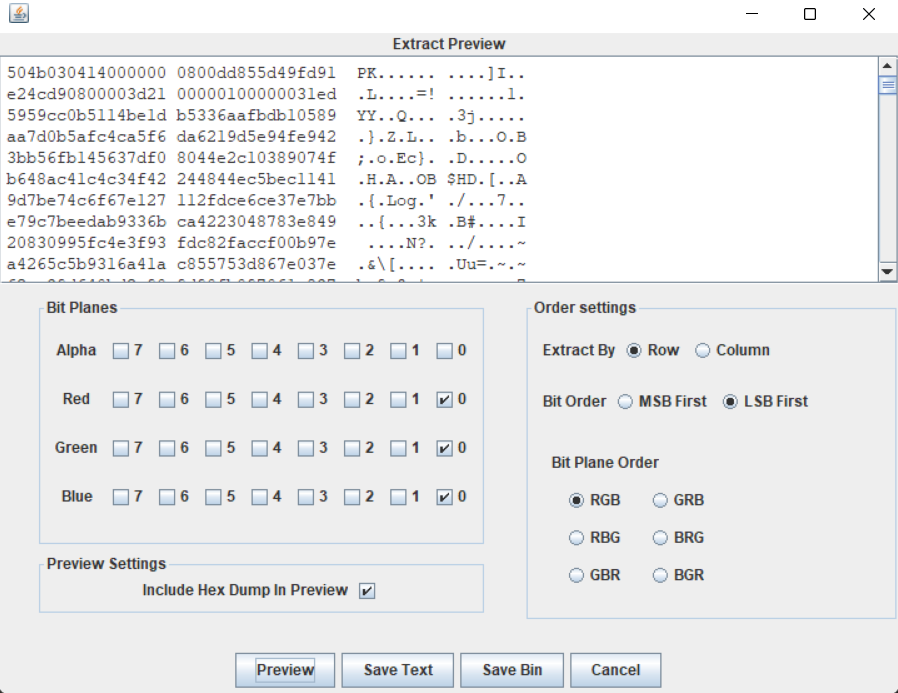

二十三题:FLAG

先拖入stegsolve进行LSB分析,发现有一个压缩包

虽然显示压缩包损坏,但并不影响解压,将解压后的文件导出拖到010得到

以个ELF的文件

从网上搜索可知这个文件可以直接在Linux里打开,成功得到hctf{dd0gf4c3tok3yb0ard4g41n~~~}

从网上搜索可知这个文件可以直接在Linux里打开,成功得到hctf{dd0gf4c3tok3yb0ard4g41n~~~}

按要求改一下就行了。

二十四题:假如给我三天光明

根据图片下的盲文对照表可得到压缩包的密码:kmdono

将压缩包解压缩之后的音频是一段摩斯电码:

-.-./-/..-./.--/.--././../-----/---../--.../...--/..---/..--../..---/...--/-../--..

解密后可得到:CTFWPEI08732?23DZ

转成小写按照格式输入即可

二十五题:神秘的龙卷风

将所得压缩包暴力破解之后,得到brainfuck密码,将brainfuck密码解码之后得到flag

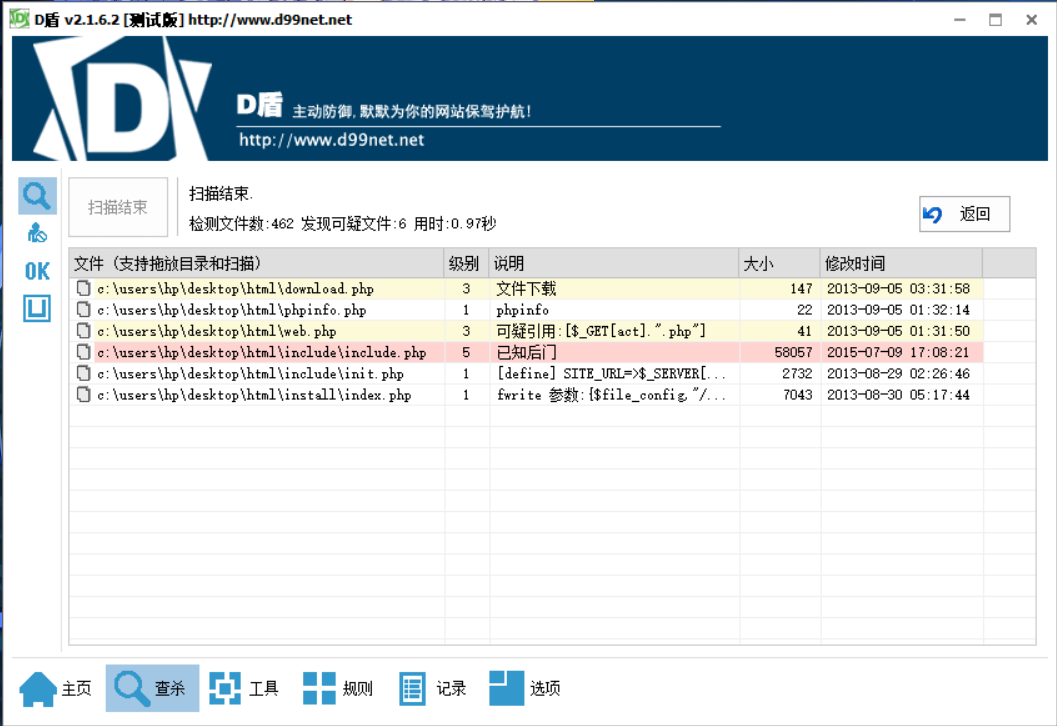

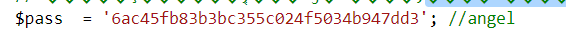

二十六题:后门查杀

将下载的文件丢到D盾里扫一下

6ac45fb83b3bc355c024f5034b947dd3

被题目条件给迷惑了,后来发现直接包上flag{}即可

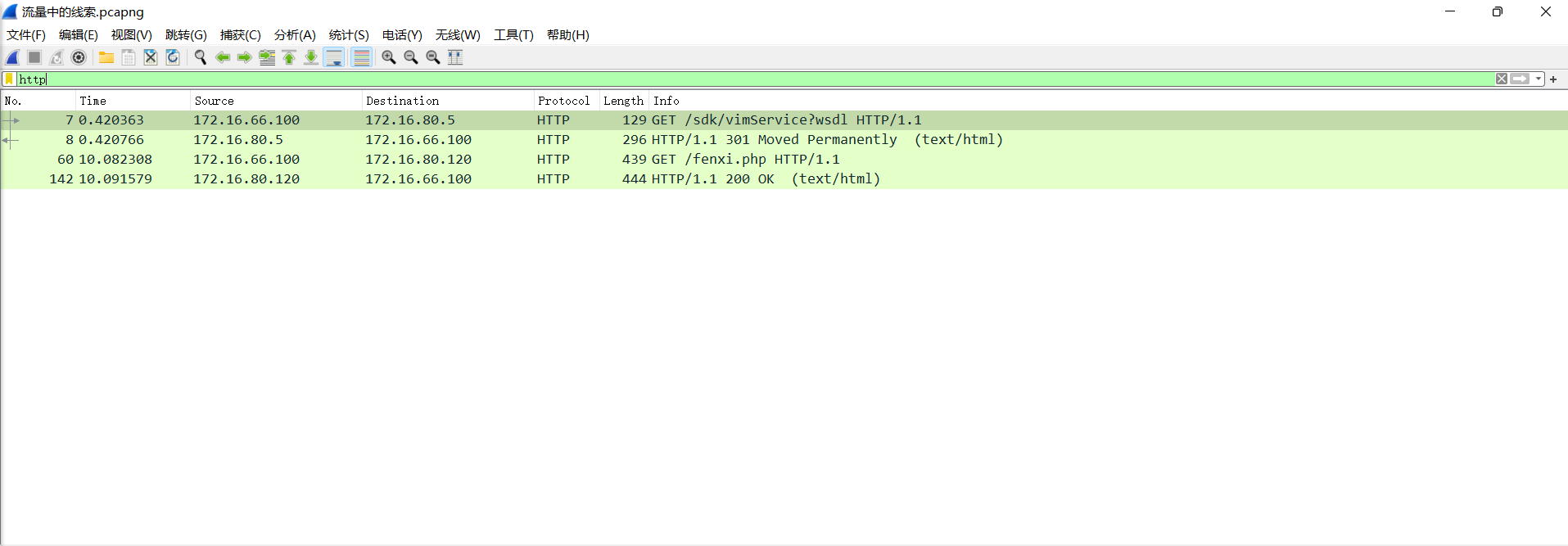

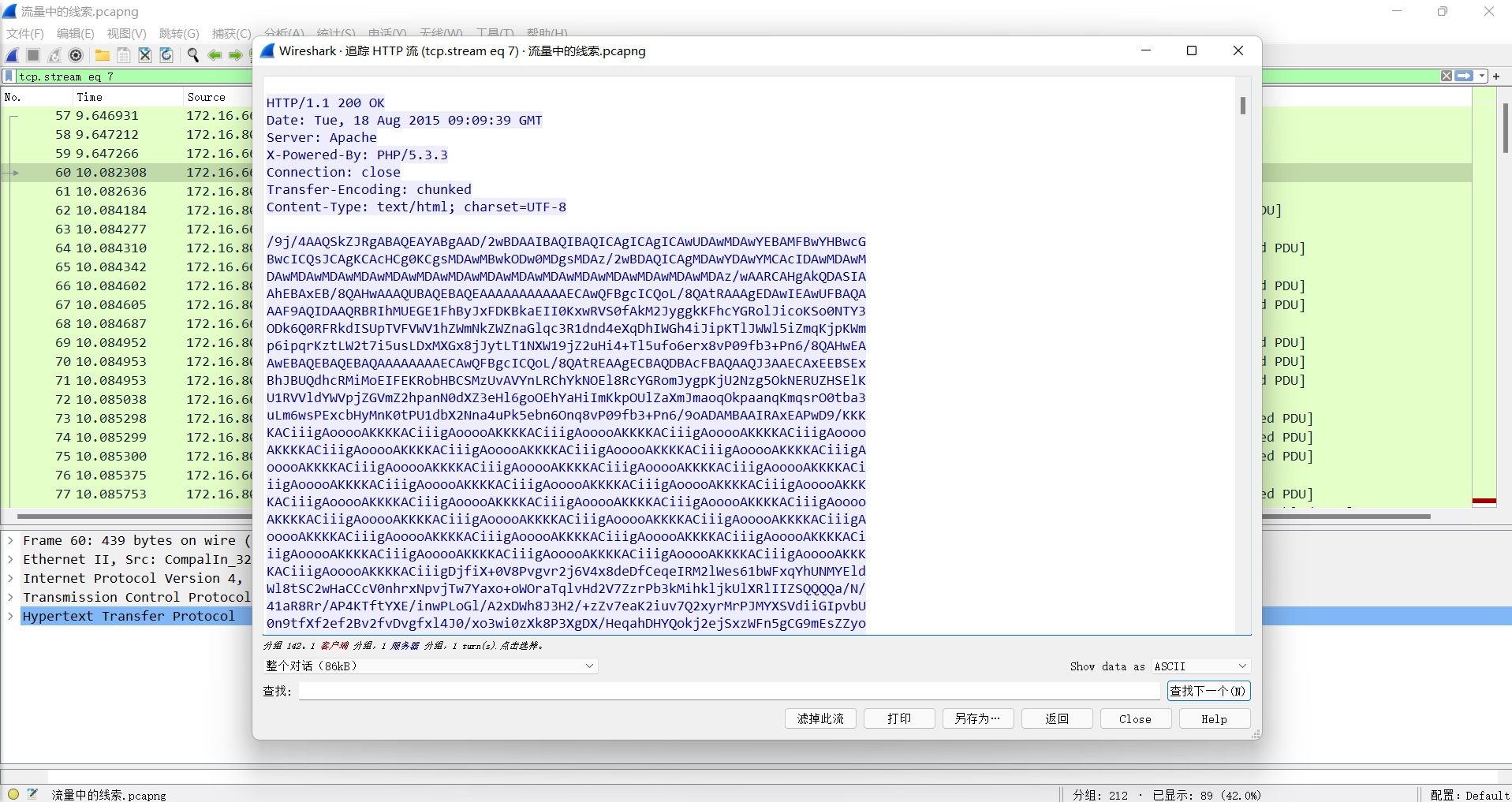

二十七题:数据包中的线索

将下载的文件丢到Wireshark里,先过滤http流试试,发现有数据往来.

发现一串base64的编码,将base64编码转为图片,得到flag。

二十八题:荷兰宽带数据泄露

二十九题:来首歌吧

一个简单的摩斯密码,解密即可得到flag

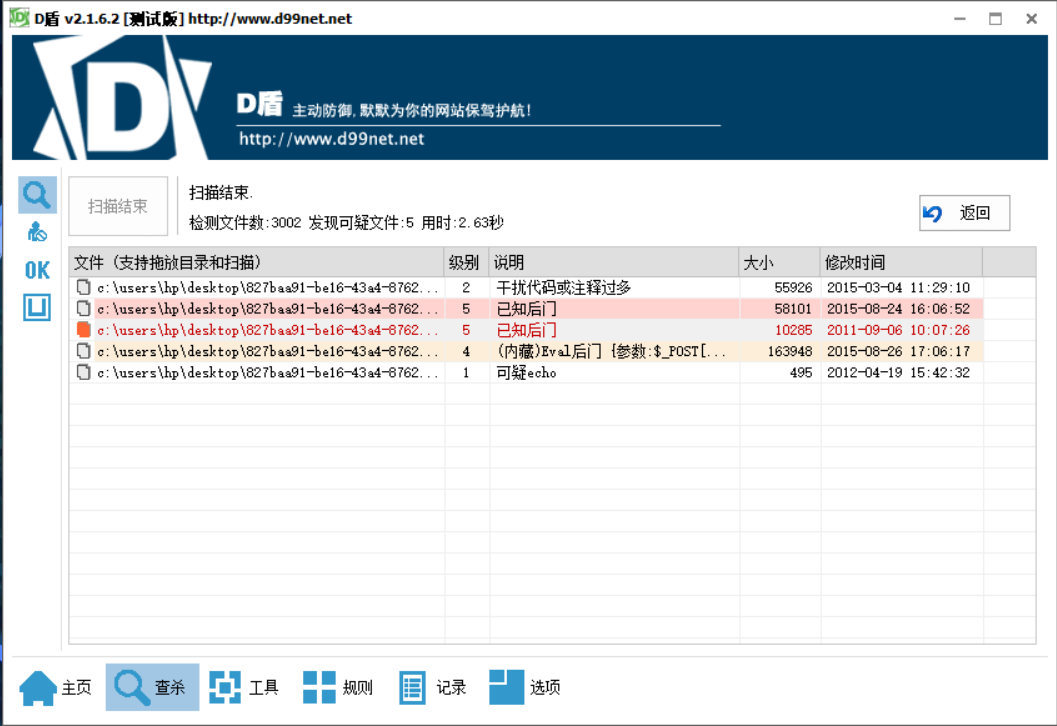

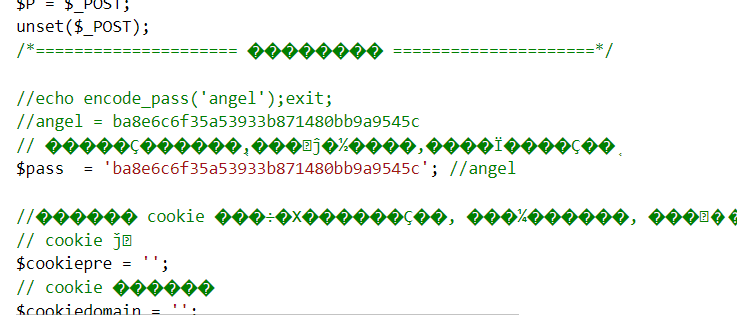

三十题:webshell后门

将文件丢入D盾里扫一下

有两个后门的提示,挨个找一下,发现密码。

直接包上flag{}即可

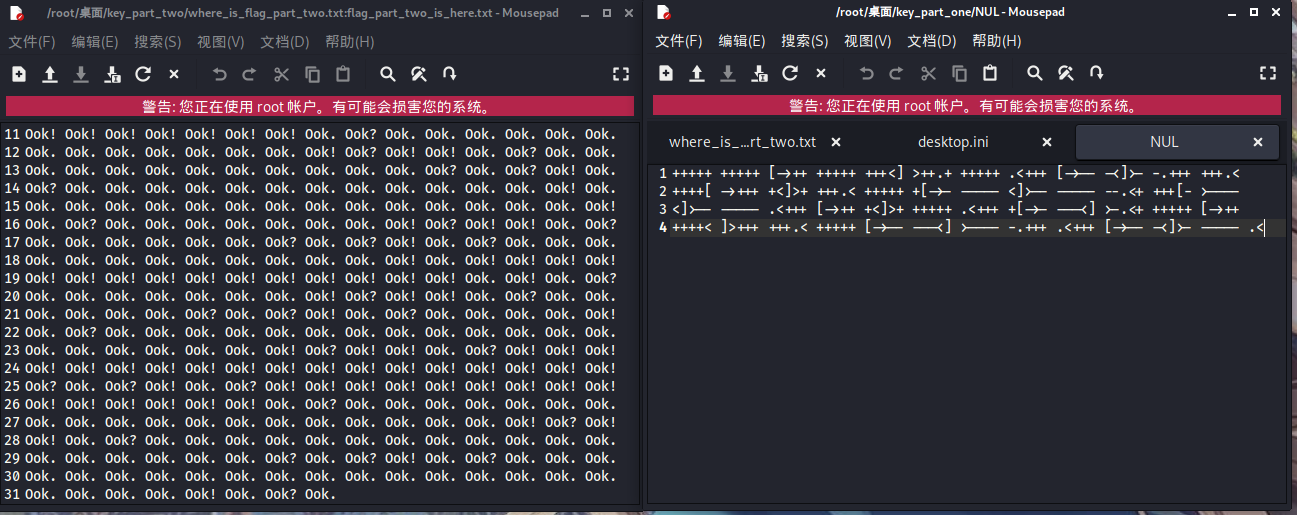

三十一题:面具下的flag

先用binwalk分离出里面的压缩包,后发现是伪加密,修改之后放到kali里,执行:

7z x /root/桌面/_mianju.jpg.extracted/flag.vmdk -r -o/root/桌面

x 代表解压缩文件,并且是按原始目录树解压(还有个参数 e 也是解压缩文件,但其会将所有文件都解压到根下,而不是自己原有的文件夹下)

-r 表示递归解压缩所有的子文件夹

-o 是指定解压到的目录,-o后是没有空格的,直接接目录。这一点需要注意。

解后得到两种密码

左边的是0ok!密码,右边的是Brainfuck密码,这里推荐一个解密网站:

https://www.splitbrain.org/services/ook

解密之后拼接起来即可得到flag

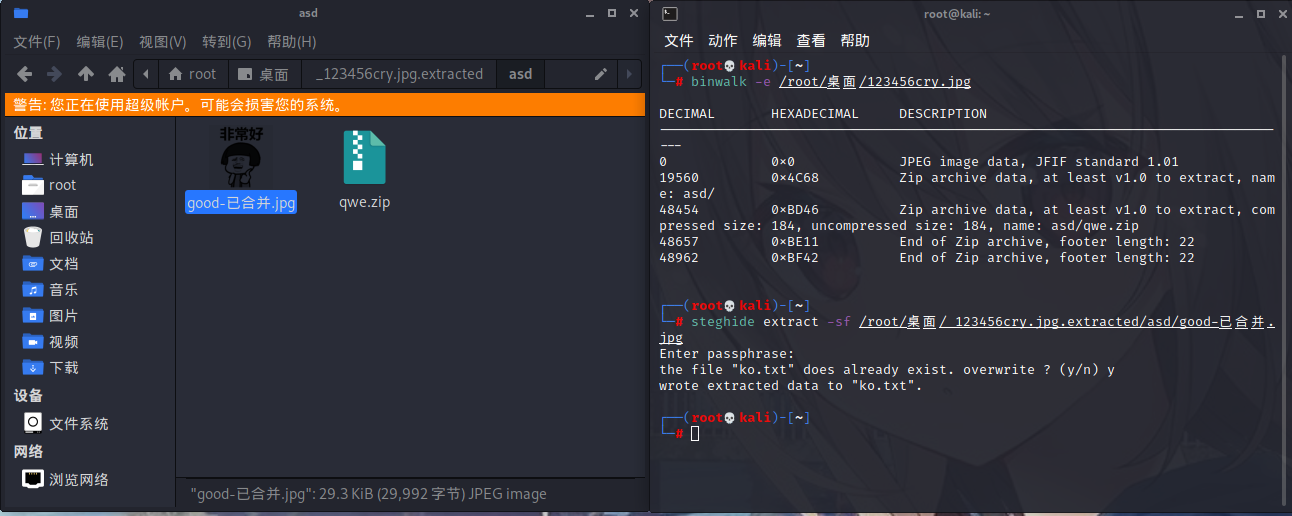

三十二题:九连环

先用binwalk分离出来一个压缩包,后发现这只是一个普通的压缩包,使用弱密码爆破也不成功,猜测密码在那张图片里,后用010打开找不到flag,没办法只得求助大佬,通过大佬的博客发现要使用一个叫做steghide来查看隐藏的内容,这个东西kali里直接就有,所以直接使用命令成功得到密码:bV1g6t5wZDJif^J7

steghide extract -sf 文件路径

成功得到flag{1RTo8w@&4nK@z*XL}

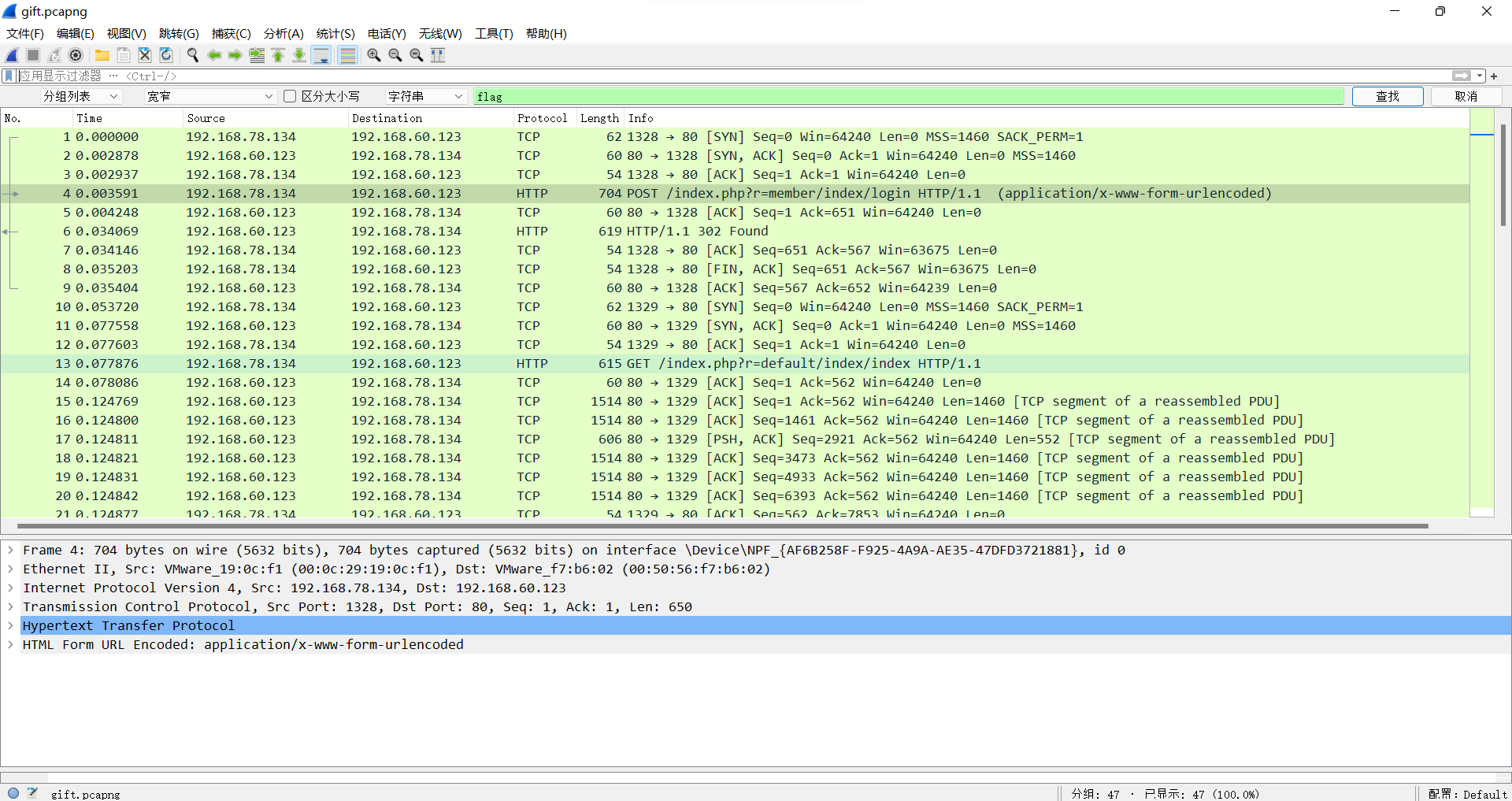

三十三题:被劫持的神秘礼物:

我们得到一个流量包,拖进Wireshark分析一下,追踪一下HTTP流

得到账号:admina,密码:adminb,使用MD5小写加密一下得到flag

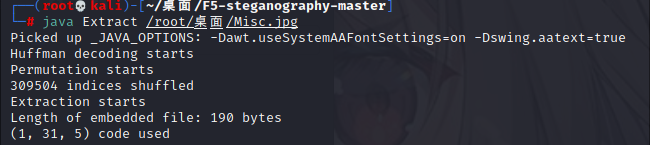

三十三题:刷新过的图片:

拿到题目一顿分析,啥也分析不出来。看了一下大佬的wp才知道有种叫做F5隐写的东西,GitHub下载链接:

https://github.com/matthewgao/F5-steganography

java Extract /绝对路径 [-p 密码] [-e 输出文件]

在文件的目录下得到一个output.txt的文件,发现是个压缩包格式,果断把后缀名改为.zip

后发现有密码,经过分析得到是一个伪加密,改回来解压缩得到flag